Jackpotting, noua metoda de a fura bani din ATM-uri, prin virusarea acestora, fara carduri clonate

Autor: Bancherul.ro

Autor: Bancherul.ro

2016-01-05 10:45

Procurorii DIICOT anunta ca au depistat o grupare organizata condusa de un cetatean din Moldova care a reusit sa fure bani din ATM-urile unor banci romanesti si din alte tari prin infestarea bancomatelor cu un virus, fara sa aiba nevoie de carduri, o metoda de furt denumita „Jackpotting". Prejudiciul este de 200.000 de euro.

Potrivit procurorilor, membrii grupului urmăreau identificarea anumitor tipuri de ATM – uri (în speţă, terminale de tip NCR), terminale instalate în zone de 24 de ore, care nu erau încastrate în zidurile băncii şi care puteau astfel fi manipulate cu uşurinţă. S-au avut în vedere bancomatele al căror modul electronic existent în partea superioară (şi în care se afla computerul aparatului), putea fi deschis şi rabatat cu ajutorul unei chei universale, din faţă şi al cărui sistem informatic era prevăzut cu dispozitive CD-ROM, componentă necesară instalării şi introducerii datelor informatice frauduloase.

În continuare, verificările şi activităţile prealabile vizau existenţa sau nu a sistemelor de alarmă prevăzute la nivelul bancomatelor (în caz afirmativ procedându-se la anihilarea ascestora prin lipirea cu bandă adezivă tip scotch, a micro-releului/senzorului de alarmă), fotografierea componentelor electronice ale modulului informatic şi în special verificarea unităţii CD-ROM, componenta sistemului informatic al bancomatului, montat în partea superioară a acestuia.

Respectivul virus având denumirea de „ulssm.exe”, era setat să funcţioneze în parametrii corespunzători doar pe timpul week-end-urilor, motiv pentru care faptele de prejudiciu consumate s-au realizat doar în aceste intervale de timp, restul perioadelor din săptămână fiind alocate doar activităţilor preparatorii de identificare a bancomatelor ţintă.

Fişierul executabil cu denumirea ulssm.exe era copiat de pe un mediu optic (în speţă, suport tip CD) iar după extragerea numerarului virusul era şters de către utilizatorul său în mod automat, astfel încât după comiterea faptei erau identificate doar urme ale respectivului soft.

În continuarea activităţii infracţionale, după momentul instalării virusului şi introducerii neautorizate a fişierelor şi datelor informatice de natură să infecteze sistemul informatic şi de operare al ATM-ului şi să-l determine astfel să elibereze sumele de bani, alţi membrii ai grupului, împreună şi coordonaţi de către autorul atacului informatic, au procedat la efectuarea mai multor operaţiuni de extragere de numerar fără ca acestea să presupună utilizarea de instrumente de plată electronică/carduri bancare.

DIICOT - Comunicat de presa 05.01.2016

Procurorii Direcţiei de Investigare a Infracţiunilor de Criminalitate Organizată şi Terorism – Structura Centrală au dispus reţinerea pentru o perioadă de 24 de ore a inculpaţilor DARI DENIS, MIHĂILĂ SORIN, MOTOFEANU ILIE IULIAN, ONEA GABRIEL, RAPORTORU GEORGE OVIDIU, SOLOZABAL CUARTERO RODION, TULLI RENATO MARIUS şi UDILĂ SIMONA pentru săvârşirea infracţiunilor de constituire a unui grup infracţional organizat, acces ilegal la sisteme informatice, fraude informatice, perturbarea funcţionării sistemelor informatice, alterarea integrităţii datelor informatice şi operaţiuni ilegale cu dispozitive şi programe informatice şi distrugere.

În cauză, există suspiciunea rezonabilă că în perioada decembrie 2014 – octombrie 2015, pe teritoriul României (cu predilecţie pe raza municipiului Bucureşti) şi Republicii Moldova, a activat un grup infracţional organizat, cu caracter transfrontalier, format din mai mulţi cetăţeni români şi moldoveni, totodată sprijinit de alte persoane din anturajul acestora, grup infracţional care a avut ca scop obţinerea de foloase materiale injuste prin săvârşirea de infracţiuni informatice atât pe teritoriul ţării cât şi pe teritoriul mai multor state europene.

S-a reţinut că faptele care au format obiectivul/scopul ilicit al grupului infracţional organizat au constat în fapt în încercarea compromiterii şi fraudării şi/sau după caz, compromiterea tehnică şi fraudarea cu ajutorul unui virus infomatic a mai multor terminale tip ATM aparţinând diferitelor instituţii bancare de pe teritoriul României (Bucureşti şi alte zone din ţară) dar şi din străinătate (Ungaria, Republica Cehă, Spania, Federaţia Rusă, etc.) prejudiciul material fiind în cuantum de aproximativ 200.000 de euro.

Grupul infracţional a activat de-a lungul perioadei infracţionale aproximativ un an de zile, în mod continuu, în realizarea scopului şi comiterii infracţiunilor pentru care a fost creat, între membrii acestuia existând raporturi de subordonare specifice unei structuri organizatorice de tip ierarhic.

Activitatea infracţională în ansamblul său se desfăşura pe anumite etape, fiecare dintre membrii grupării acţionând şi având roluri şi atribuţii precis determinate.

În concret, grupul infracţional a fost iniţiat şi constituit pe parcursul anului 2014 de către cetăţeanul moldovean SOLOZABAL CUARTERO RODION (liderul grupării) şi acoliţii săi, suspectul NADUH IURIE şi inculpatul DARI DENIS, precum şi de către cetăţeanul roman MIHĂILĂ SORIN, zis „Haliu”, locotenentul şi persoana de încredere din ţară a liderului moldovean al cărui principal rol a fost acela de liant, respectiv de a asigura şi ţine legătura cu membrii grupării din România şi de racola şi a integra în cadrul grupării astfel constuite, alţi membrii, cetăţeni români „săgeţi”, care sub coordonarea sa, aveau rolul de a identifica şi ulterior a participa la compromiterea şi fraudarea terminalelor ATM.

Astfel, la gruparea astfel formată au aderat de-a lungul timpului, cetăţenii români RAPORTORU GEORGE OVIDIU, TULLI RENATO MARIUS, MIHĂILĂ MIHAI-CLAUDIU, MOTOFEANU ILIE IULIAN, ONEA GABRIEL, grupare ce a fost sprijinită în timp şi prin diverse modalităţi şi de către suspecţii CISMARU LAURENŢIU, HOGEA ADRIAN, MIHĂILĂ BEATRICE şi inculpata UDILĂ SIMONA.

Grupul infracţional organizat condus şi coordonat de către cetăţeanul moldovean SOLOZABAL CUARTERO RODION şi cetăţeanul român MIHĂILĂ SORIN a acţionat în scopul desfăşurării de atacuri informatice, compromiterii şi fraudării de bancomate instalate în reţelele diferitelor instituţii financiar-bancare din România, Ungaria şi alte state europene.

Relativ la structura organizatorică a grupului, în primul eşalon, de conducere a grupării, poziţiile de lideri şi coordonatori erau adjudecate de către inculpaţii SOLOZABAL CUARTERO RODION, principalul coordonator, secondat de către inculpatul MIHĂILĂ SORIN, zis „Haliu”, primul justificând această poziţie prin prisma anturajului, relaţiilor şi influenţei avute în lumea interlopă ruso-moldoveană, împrejurare care a facilitat achiziţionarea de către grupare a virusului informatic imperios necesar desfăşurării întregii activităţi infracţionale. Totodată, liderul grupării era persoana care coordona din spate activitatea grupării, în special activitatea echipei sale de moldoveni deţinând cunoştinţele tehnice necesare bunei funcţionări a aplicaţiei informatice de tip malware de compromitere a sistemelor informatice instalate în interiorul bancomatelor atacate.

Astfel, din brigada direct subordonată liderului SOLOZABAL CUARTERO RODION, inculpatul DARI DENIS a fost persoana care, în fapt, deţinea şi se afla în posesia efectivă a programului/virusului informatic de tip „malware” („omul cu CD-ul), destinat compromiterii sistemelor informatice ale bancomatelor. Astfel, instigat şi totodată coordonat prin telefon de către inculpatul SOLOZABAL CUARTERO RODION (care îi furniza anumite date informatice – coduri/parole/ indispensabile demersului infracţional), inculpatul DARI DENIS răspundea în continuare de manipularea nemijlocită, accesarea efectivă şi de instalarea în memoria sistemului informatic al ATM-ului a respectivului virus informatic, activitate urmată de compromiterea şi în final fraudarea terminalelor, prin eliberarea de către bancomat şi extragerea de numerar din casetele de bani. Cel de-al doilea membru al echipei moldovene a fost suspectul NADUH IURIE, persoană care, similar celorlalţi membrii ai celulei din ţară, coordonată de către inculpatul MIHĂILĂ SORIN, îl însoţeau şi îl asistau îndeaproape la bancomate pe autorul principal DARI DENIS şi răspundeau în continuare de asigurarea folosului infracţional.

Cel de - al doilea eşalon/palier al grupării era reprezentat de către membrii executanţi, respectiv de către membrii grupării care activau pe două paliere de execuţie şi al căror rol consta în participarea prin sarcini diferite la identificarea şi/sau după caz compromiterea/fraudarea terminalelor ATM şi în final la asigurarea folosului infracţional, prin ridicarea şi transportarea numerarului eliberat de bancomat în urma manoperelor frauduloase efectuate asupra acestuia. Dintre aceşti participanţi, au fost identificate mai multe echipe formate după caz de către inculpaţii RAPORTORU GEORGE OVIDIU, TULLI RENATO MARIUS, suspectul MIHĂILĂ MIHAI-CLAUDIU, inculpaţii MOTOFEANU ILIE IULIAN şi ONEA GABRIEL, echipe coordonate de către inculpatul MIHĂILĂ SORIN şi care alături de echipa din Republica Moldova acţionau asupra bancomatelor împreună şi sub coordonarea inculpatului SOLOZABAL CUARTERO RODION. Pe lângă aceste atribuţii, membrii grupului, precum şi alte persoane care au sprijinit activitatea şi scopul acestui grup infracţional printre care şi suspecţii CISMARU LAURENŢIU şi HOGEA ADRIAN s-au implicat în mod direct în activităţi concertate de identificare a bancomatelor care ar fi putut constitui ţinta unor atacuri informatice reuşite.

Modalitatea de operare /metoda „Jackpotting”

Din cercetările efectuate în cauză s-a reţinut că activităţile infracţionale s-au desfăşurat în principal pe nivelul a două segmente de execuţie debutând cu etapa culegerii de informaţii şi a verificărilor în teren, în vederea identificării zonelor de 24 de ore (zone accesibile publicului/posesorilor legitimi de carduri bancare la bancomate, în afara orelor de program) aparţinând diverselor agenţii/sucursale bancare din ţară şi a terminalelor ATM interioare, instalate în incinta respectivelor locaţii, terminale susceptibile de a forma ţinta unor atacuri reuşite.

În acest sens, membrii grupului urmăreau identificarea anumitor tipuri de ATM – uri (în speţă, terminale de tip NCR), terminale instalate în respectivele zone de 24 de ore, care nu erau încastrate în zidurile băncii şi care puteau astfel fi manipulate cu uşurinţă. S-au avut în vedere bancomatele al căror modul electronic existent în partea superioară (şi în care se afla computerul aparatului), putea fi deschis şi rabatat cu ajutorul unei chei universale, din faţă şi al cărui sistem informatic era prevăzut cu dispozitive CD-ROM, componentă necesară instalării şi introducerii datelor informatice frauduloase. În continuare, verificările şi activităţile prealabile vizau existenţa sau nu a sistemelor de alarmă prevăzute la nivelul bancomatelor (în caz afirmativ procedându-se la anihilarea ascestora prin lipirea cu bandă adezivă tip scotch, a micro-releului/senzorului de alarmă), fotografierea componentelor electronice ale modulului informatic şi în special verificarea unităţii CD-ROM, componenta sistemului informatic al bancomatului, montat în partea superioară a acestuia.

În cadrul acestei etape, au acţionat cu preponderenţă anumiţi membrii ai grupării, respectiv inculpaţii RAPORTORU GEORGE OVIDIU, TULLI RENATO MARIUS, suspectul MIHĂILĂ MIHAI-CLAUDIU şi inculpaţii MOTOFEANU ILIE IULIAN şi ONEA GABRIEL, sub directa conducere şi implicare a inculpatului MIHĂILĂ SORIN, precum şi suspecţii CISMARU LAURENŢIU, HOGEA ADRIAN, NADUH IURIE şi inculpatul DARI DENIS.

În ceea ce priveşte natura şi modalitatea de funcţionare tehnică a programului informatic utilizat pentru compromiterea bancomatelor, respectivul virus având denumirea de „ulssm.exe”, era setat să funcţioneze în parametrii corespunzători doar pe timpul week-end-urilor, motiv pentru care faptele de prejudiciu consumate s-au realizat doar în aceste intervale de timp, restul perioadelor din săptămână fiind alocate doar activităţilor preparatorii de identificare a bancomatelor ţintă.

Ca urmare a verificărilor online efectuate cu privire la programele informatice de tip “malware”, care au fost utilizate la infectarea ATM-urilor din mai multe ţări, prin aceeaşi metodă, a rezultat că, sub aspectul modalităţii tehnico-faptice de operare, fişierul executabil cu denumirea ulssm.exe era copiat de pe un mediu optic (în speţă, suport tip CD) iar după extragerea numerarului virusul era şters de către utilizatorul său în mod automat, astfel încât după comiterea faptei erau identificate doar urme ale respectivului soft.

În continuarea activităţii infracţionale, după momentul instalării virusului şi introducerii neautorizate a fişierelor şi datelor informatice de natură să infecteze sistemul informatic şi de operare al ATM-ului şi să-l determine astfel să elibereze sumele de bani, alţi membrii ai grupului, împreună şi coordonaţi de către autorul atacului informatic, au procedat la efectuarea mai multor operaţiuni de extragere de numerar fără ca acestea să presupună utilizarea de instrumente de plată electronică/carduri bancare.

Dispensările şi extragerile frauduloase a numerarului din respectivele atm-uri se făcea în mod eşalonat, fiecare extragere consecutivă de numerar fiind formată dintr-o sumă fixă, respectiv câte 4000 de lei pentru fiecare operaţiune.

Acţiunea a fost efectuată împreună cu ofiţeri de poliţie din cadrul Serviciului Grupuri Infracţionale Violente – Direcţia Generală de Poliţie a Municipiului Bucureşti şi din cadrul Direcţiei de Combatere a Criminalităţii Organizate – Inspectoratul General al Poliţiei Române.

Precizăm că în cadrul acestei anchete s-a semnat un acord de încheiere a unei echipe comune de anchetă (J.I.T.) între ROMÂNIA, REPUBLICA MOLDOVA şi MAREA BRITANIE.

Echipa comună de anchetă a beneficiat de sprijin logistic şi finanţare din partea Eurojust.

Suportul de specialitate a fost asigurat de către Direcţia Operaţiuni Speciale.

Facem precizarea că pe întreg parcursul procesului penal, suspecţii şi inculpaţii beneficiază de drepturile şi garanţiile procesuale prevăzute de Codul de procedură penală, precum şi de prezumţia de nevinovăţie.

Comentarii

Adauga un comentariu

Adauga un comentariu folosind contul de Facebook

Alte stiri din categoria: Analiza

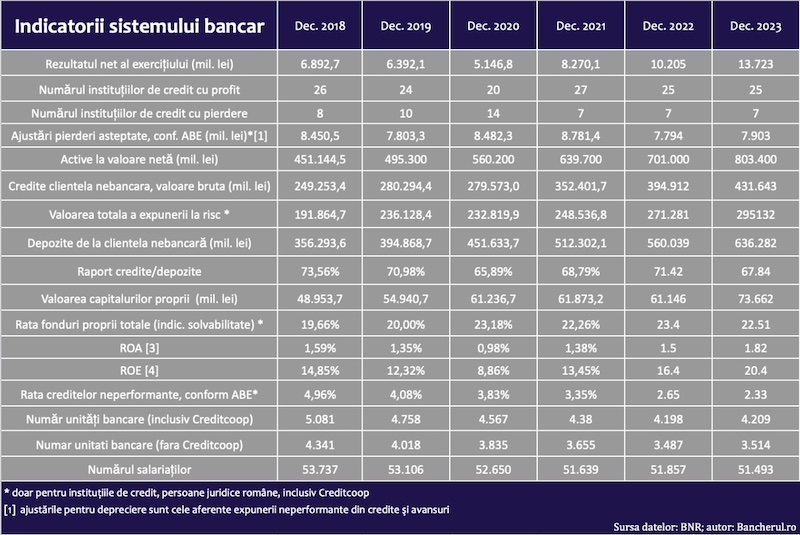

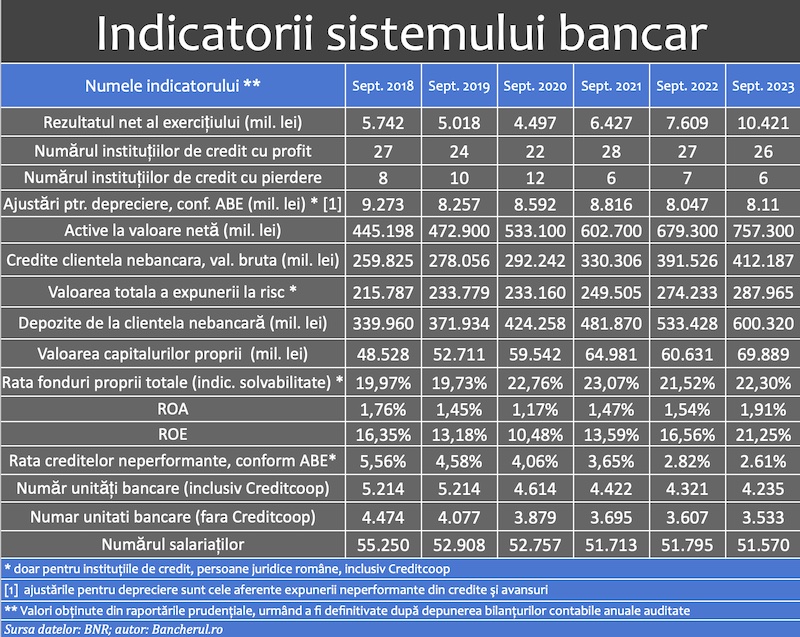

Indicatorii sistemului bancar la finalul anului 2023

indicatorii agregati ai bancilor romanesti la finalul anului 2023, calculati pe baza informatiilor din raportarile prudentiale neauditate, trimise la Banca Nationala a Romaniei (BNR) de instituțiile de credit, persoane juridice romane și de sucursalele din Romania ale institutiilor detalii

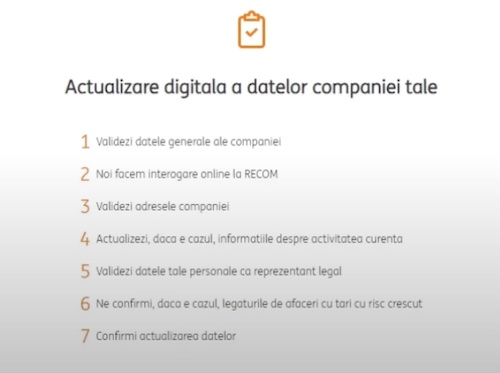

La care banci se poate face actualizarea online a datelor de catre firme

Actualizarea online a datelor firmelor, pe site-urile sau in aplicatiile bancilor, este posibila la doar trei institutii de credit, la restul fiind nevoie de prezenta intr-o sucursala. ING Bank a anuntata ca a introdus opțiunea de actualizare a datelor 100% detalii

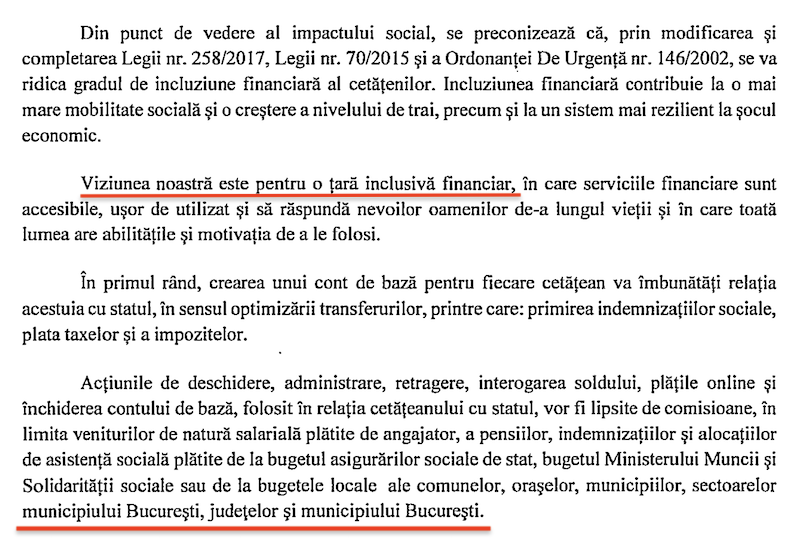

Conturi bancare gratuite pentru incasarea salariului, pensiei si indemnizatiilor sociale. Dar cine poate sa-si faca unul?

Legea care permite in prezent celor fara conturi bancare sa-si deschida unul nou, denumit cont de baza, fara comisioane de deschidere, inchidere si retragere numerar la bancomat, a fost modificata de Parlament. Noua varianta a acestei legi, care mai asteapta detalii

Indicatorii sistemului bancar la finalul trimestrului 3 din 2023

Indicatorii sistemului bancar la finalul lunii iunie 2023, conform datelor furnizate de Banca Nationala a Romaniei (BNR). Indicatorii au fost calculați pe baza raportărilor financiar-contabile trimise la banca centrală de instituțiile de credit, detalii

- Indicatorii sistemului bancar la finalul T2 2023

- Genoxinvest, o frauda online deghizata in platforma de investitii in criptomonede

- Raiffeisen nu-si despagubeste clientii fraudati online

- BRD plateste o dobanda de doar 0,1% la depozitele vechi, in stoc

- Bancile au facut un profit record de 10 miliarde lei in 2022

- Aedificium, fosta Raiffeisen Banca pentru Locuinte, si statul, obligati de judecatori sa achite prima de stat unui fost client

- Profitul bancilor, in crestere cu 19%

- Indicatorii sistemului bancar la finalul T1 2022

- Topul reclamațiilor la bănci înregistrate la Reclamatiibanci.ro

- Topul reclamațiilor la bănci înregistrate la Reclamatiibanci.ro

Criza COVID-19

- In majoritatea unitatilor BRD se poate intra fara certificat verde

- La BCR se poate intra fara certificat verde

- Firmele, obligate sa dea zile libere parintilor care stau cu copiii in timpul pandemiei de coronavirus

- CEC Bank: accesul in banca se face fara certificat verde

- Cum se amana ratele la creditele Garanti BBVA

Topuri Banci

- Topul bancilor dupa active si cota de piata in perioada 2022-2015

- Topul bancilor cu cele mai mici dobanzi la creditele de nevoi personale

- Topul bancilor la active in 2019

- Topul celor mai mari banci din Romania dupa valoarea activelor in 2018

- Topul bancilor dupa active in 2017

Asociatia Romana a Bancilor (ARB)

- Băncile din România nu au majorat comisioanele aferente operațiunilor în numerar

- Concurs de educatie financiara pentru elevi, cu premii in bani

- Creditele acordate de banci au crescut cu 14% in 2022

- Romanii stiu educatie financiara de nota 7

- Gradul de incluziune financiara in Romania a ajuns la aproape 70%

ROBOR

- ROBOR: ce este, cum se calculeaza, ce il influenteaza, explicat de Asociatia Pietelor Financiare

- ROBOR a scazut la 1,59%, dupa ce BNR a redus dobanda la 1,25%

- Dobanzile variabile la creditele noi in lei nu scad, pentru ca IRCC ramane aproape neschimbat, la 2,4%, desi ROBOR s-a micsorat cu un punct, la 2,2%

- IRCC, indicele de dobanda pentru creditele in lei ale persoanelor fizice, a scazut la 1,75%, dar nu va avea efecte imediate pe piata creditarii

- Istoricul ROBOR la 3 luni, in perioada 01.08.1995 - 31.12.2019

Taxa bancara

- Normele metodologice pentru aplicarea taxei bancare, publicate de Ministerul Finantelor

- Noul ROBOR se va aplica automat la creditele noi si prin refinantare la cele in derulare

- Taxa bancara ar putea fi redusa de la 1,2% la 0,4% la bancile mari si 0,2% la cele mici, insa bancherii avertizeaza ca indiferent de nivelul acesteia, intermedierea financiara va scadea iar dobanzile vor creste

- Raiffeisen anunta ca activitatea bancii a incetinit substantial din cauza taxei bancare; strategia va fi reevaluata, nu vor mai fi acordate credite cu dobanzi mici

- Tariceanu anunta un acord de principiu privind taxa bancara: ROBOR-ul ar putea fi inlocuit cu marja de dobanda a bancilor

Statistici BNR

- Deficitul contului curent, aproape 18 miliarde euro după primele opt luni

- Deficitul contului curent, peste 9 miliarde euro pe primele cinci luni

- Deficitul contului curent, 6,6 miliarde euro după prima treime a anului

- Deficitul contului curent pe T1, aproape 4 miliarde euro

- Deficitul contului curent după primele două luni, mai mare cu 25%

Legislatie

- Legea nr. 311/2015 privind schemele de garantare a depozitelor şi Fondul de garantare a depozitelor bancare

- Rambursarea anticipata a unui credit, conform OUG 50/2010

- OUG nr.21 din 1992 privind protectia consumatorului, actualizata

- Legea nr. 190 din 1999 privind creditul ipotecar pentru investiții imobiliare

- Reguli privind stabilirea ratelor de referinţă ROBID şi ROBOR

Lege plafonare dobanzi credite

- BNR propune Parlamentului plafonarea dobanzilor la creditele bancilor intre 1,5 si 4 ori peste DAE medie, in functie de tipul creditului; in cazul IFN-urilor, plafonarea dobanzilor nu se justifica

- Legile privind plafonarea dobanzilor la credite si a datoriilor preluate de firmele de recuperare se discuta in Parlament (actualizat)

- Legea privind plafonarea dobanzilor la credite nu a fost inclusa pe ordinea de zi a comisiilor din Camera Deputatilor

- Senatorul Zamfir, despre plafonarea dobanzilor la credite: numai bou-i consecvent!

- Parlamentul dezbate marti legile de plafonare a dobanzilor la credite si a datoriilor cesionate de banci firmelor de recuperare (actualizat)

Anunturi banci

- Cate reclamatii primeste Intesa Sanpaolo Bank si cum le gestioneaza

- Platile instant, posibile la 13 banci

- Aplicatia CEC app va functiona doar pe telefoane cu Android minim 8 sau iOS minim 12

- Bancile comunica automat cu ANAF situatia popririlor

- BRD bate recordul la credite de consum, in ciuda dobanzilor mari, si obtine un profit ridicat

Analize economice

- România, pe locul 16 din 27 de state membre ca pondere a datoriei publice în PIB

- România, tot prima în UE la inflația anuală, dar decalajul s-a redus

- Exporturile lunare în august, la cel mai redus nivel din ultimul an

- Inflația anuală a scăzut la 4,62%

- Comerțul cu amănuntul, +7,3% cumulat pe primele 8 luni

Ministerul Finantelor

- Datoria publică, 51,4% din PIB la mijlocul anului

- Deficit bugetar de 3,6% din PIB după prima jumătate a anului

- Deficit bugetar de 3,4% din PIB după primele cinci luni ale anului

- Deficit bugetar îngrijorător după prima treime a anului

- Deficitul bugetar, -2,06% din PIB pe primul trimestru al anului

Biroul de Credit

- FUNDAMENTAREA LEGALITATII PRELUCRARII DATELOR PERSONALE IN SISTEMUL BIROULUI DE CREDIT

- BCR: prelucrarea datelor personale la Biroul de Credit

- Care banci si IFN-uri raporteaza clientii la Biroul de Credit

- Ce trebuie sa stim despre Biroul de Credit

- Care este procedura BCR de raportare a clientilor la Biroul de Credit

Procese

- ANPC pierde un proces cu Intesa si ARB privind modul de calcul al ratelor la credite

- Un client Credius obtine in justitie anularea creditului, din cauza dobanzii prea mari

- Hotararea judecatoriei prin care Aedificium, fosta Raiffeisen Banca pentru Locuinte, si statul sunt obligati sa achite unui client prima de stat

- Decizia Curtii de Apel Bucuresti in procesul dintre Raiffeisen Banca pentru Locuinte si Curtea de Conturi

- Vodafone, obligata de judecatori sa despagubeasca un abonat caruia a refuzat sa-i repare un telefon stricat sau sa-i dea banii inapoi (decizia instantei)

Stiri economice

- Datoria publică, 52,7% din PIB la finele lunii august 2024

- -5,44% din PIB, deficit bugetar înaintea ultimului trimestru din 2024

- Prețurile industriale - scădere în august dar indicele anual a continuat să crească

- România, pe locul 4 în UE la scăderea prețurilor agricole

- Industria prelucrătoare, evoluție neconvingătoare pe luna iulie 2024

Statistici

- România, pe locul trei în UE la creșterea costului muncii în T2 2024

- Cheltuielile cu pensiile - România, pe locul 19 în UE ca pondere în PIB

- Dobanda din Cehia a crescut cu 7 puncte intr-un singur an

- Care este valoarea salariului minim brut si net pe economie in 2024?

- Cat va fi salariul brut si net in Romania in 2024, 2025, 2026 si 2027, conform prognozei oficiale

FNGCIMM

- Programul IMM Invest continua si in 2021

- Garantiile de stat pentru credite acordate de FNGCIMM au crescut cu 185% in 2020

- Programul IMM invest se prelungeste pana in 30 iunie 2021

- Firmele pot obtine credite bancare garantate si subventionate de stat, pe baza facturilor (factoring), prin programul IMM Factor

- Programul IMM Leasing va fi operational in perioada urmatoare, anunta FNGCIMM

Calculator de credite

- ROBOR la 3 luni a scazut cu aproape un punct, dupa masurile luate de BNR; cu cat se reduce rata la credite?

- In ce mall din sectorul 4 pot face o simulare pentru o refinantare?

Noutati BCE

- Acord intre BCE si BNR pentru supravegherea bancilor

- Banca Centrala Europeana (BCE) explica de ce a majorat dobanda la 2%

- BCE creste dobanda la 2%, dupa ce inflatia a ajuns la 10%

- Dobânda pe termen lung a continuat să scadă in septembrie 2022. Ecartul față de Polonia și Cehia, redus semnificativ

- Rata dobanzii pe termen lung pentru Romania, in crestere la 2,96%

Noutati EBA

- Bancile romanesti detin cele mai multe titluri de stat din Europa

- Guidelines on legislative and non-legislative moratoria on loan repayments applied in the light of the COVID-19 crisis

- The EBA reactivates its Guidelines on legislative and non-legislative moratoria

- EBA publishes 2018 EU-wide stress test results

- EBA launches 2018 EU-wide transparency exercise

Noutati FGDB

- Banii din banci sunt garantati, anunta FGDB

- Depozitele bancare garantate de FGDB au crescut cu 13 miliarde lei

- Depozitele bancare garantate de FGDB reprezinta doua treimi din totalul depozitelor din bancile romanesti

- Peste 80% din depozitele bancare sunt garantate

- Depozitele bancare nu intra in campania electorala

CSALB

- La CSALB poti castiga un litigiu cu banca pe care l-ai pierde in instanta

- Negocierile dintre banci si clienti la CSALB, in crestere cu 30%

- Sondaj: dobanda fixa la credite, considerata mai buna decat cea variabila, desi este mai mare

- CSALB: Romanii cu credite caută soluții pentru reducerea ratelor. Cum raspund bancile

- O firma care a facut un schimb valutar gresit s-a inteles cu banca, prin intermediul CSALB

First Bank

- Ce trebuie sa faca cei care au asigurare la credit emisa de Euroins

- First Bank este reprezentanta Eurobank in Romania: ce se intampla cu creditele Bancpost?

- Clientii First Bank pot face plati prin Google Pay

- First Bank anunta rezultatele financiare din prima jumatate a anului 2021

- First Bank are o noua aplicatie de mobile banking

Noutati FMI

- FMI: criza COVID-19 se transforma in criza economica si financiara in 2020, suntem pregatiti cu 1 trilion (o mie de miliarde) de dolari, pentru a ajuta tarile in dificultate; prioritatea sunt ajutoarele financiare pentru familiile si firmele vulnerabile

- FMI cere BNR sa intareasca politica monetara iar Guvernului sa modifice legea pensiilor

- FMI: majorarea salariilor din sectorul public si legea pensiilor ar trebui reevaluate

- IMF statement of the 2018 Article IV Mission to Romania

- Jaewoo Lee, new IMF mission chief for Romania and Bulgaria

Noutati BERD

- Creditele neperformante (npl) - statistici BERD

- BERD este ingrijorata de investigatia autoritatilor din Republica Moldova la Victoria Bank, subsidiara Bancii Transilvania

- BERD dezvaluie cat a platit pe actiunile Piraeus Bank

- ING Bank si BERD finanteaza parcul logistic CTPark Bucharest

- EBRD hails Moldova banking breakthrough

Noutati Federal Reserve

- Federal Reserve anunta noi masuri extinse pentru combaterea crizei COVID-19, care produce pagube "imense" in Statele Unite si in lume

- Federal Reserve urca dobanda la 2,25%

- Federal Reserve decided to maintain the target range for the federal funds rate at 1-1/2 to 1-3/4 percent

- Federal Reserve majoreaza dobanda de referinta pentru dolar la 1,5% - 1,75%

- Federal Reserve issues FOMC statement

Noutati BEI

- BEI a redus cu 31% sprijinul acordat Romaniei in 2018

- Romania implements SME Initiative: EUR 580 m for Romanian businesses

- European Investment Bank (EIB) is lending EUR 20 million to Agricover Credit IFN

Mobile banking

- Comisioanele BRD pentru MyBRD Mobile, MyBRD Net, My BRD SMS

- Termeni si conditii contractuale ale serviciului You BRD

- Recomandari de securitate ale BRD pentru utilizatorii de internet/mobile banking

- CEC Bank - Ghid utilizare token sub forma de card bancar

- Cinci banci permit platile cu telefonul mobil prin Google Pay

Noutati Comisia Europeana

- Avertismentul Comitetului European pentru risc sistemic (CERS) privind vulnerabilitățile din sistemul financiar al Uniunii

- Cele mai mici preturi din Europa sunt in Romania

- State aid: Commission refers Romania to Court for failure to recover illegal aid worth up to €92 million

- Comisia Europeana publica raportul privind progresele inregistrate de Romania in cadrul mecanismului de cooperare si de verificare (MCV)

- Infringements: Commission refers Greece, Ireland and Romania to the Court of Justice for not implementing anti-money laundering rules

Noutati BVB

- BET AeRO, primul indice pentru piata AeRO, la BVB

- Laptaria cu Caimac s-a listat pe piata AeRO a BVB

- Banca Transilvania plateste un dividend brut pe actiune de 0,17 lei din profitul pe 2018

- Obligatiunile Bancii Transilvania se tranzactioneaza la Bursa de Valori Bucuresti

- Obligatiunile Good Pople SA (FRU21) au debutat pe piata AeRO

Institutul National de Statistica

- Producția industrială, în scădere semnificativă

- Pensia reală, în creștere cu 8,7% pe luna august 2024

- Avansul PIB pe T1 2024, majorat la +0,5%

- Industria prelucrătoare a trecut pe plus în aprilie 2024

- Deficitul comercial, în creștere de la o lună la alta

Informatii utile asigurari

- Data de la care FGA face plati pentru asigurarile RCA Euroins: 17 mai 2023

- Asigurarea împotriva dezastrelor, valabilă și in caz de faliment

- Asiguratii nu au nevoie de documente de confirmare a cutremurului

- Cum functioneaza o asigurare de viata Metropolitan pentru un credit la Banca Transilvania?

- Care sunt documente necesare pentru dosarul de dauna la Cardif?

ING Bank

- La ING se vor putea face plati instant din decembrie 2022

- Cum evitam tentativele de frauda online?

- Clientii ING Bank trebuie sa-si actualizeze aplicatia Home Bank pana in 20 martie

- Obligatiunile Rockcastle, cel mai mare proprietar de centre comerciale din Europa Centrala si de Est, intermediata de ING Bank

- ING Bank transforma departamentul de responsabilitate sociala intr-unul de sustenabilitate

Ultimele Comentarii

-

Bancnote vechi

Numar de ... detalii

-

Bancnote vechi

Am 3 bancnote vechi:1-1000000lei;1-5000lei;1-100000;mai multe bancnote cu eclipsa de ... detalii

-

Schimbare numar telefon Raiffeisen

Puteti schimba numarul de telefon la Raiffeisen din aplicatia Smart Mobile/Raiffeisen Online, ... detalii

-

Vreau sa schimb nr de telefon

Cum pot schimba nr.de telefon ... detalii

-

Eroare aplicație

Am avut ora și data din setările telefonului date pe manual și nu se deschidea BT Pay, în ... detalii